O TecMundo recebeu os documentos por meio de duas fontes anônimas em outubro. Após análise interna, os arquivos foram enviados em sua completude ao Tribunal Superior Eleitoral para autenticação.

O GEDAI-UE é um gerenciador de dados, aplicativos e interface com a urna

Até o momento desta publicação, o TSE não enviou um posicionamento sobre o caso. Por outro lado, fontes do JOTA, que atuou ao lado do TecMundo na apuração, indicaram que houve uma mobilização no Tribunal após o recebimento dos arquivos.

De acordo com o pessoal do JOTA, ao ser questionado sobre o fato nesta semana, o TSE conferiu os dados e confirmou que, de fato, pessoas de fora da Corte podem ter tido acesso a informações sobre os equipamentos que o TSE mantém sob segredo.

- Vale notar que os invasores não tiveram acesso ao módulo do sigilo do voto: isso significa que não foi possível acessar a parte do sistema que exibe os votos dos eleitores. Além disso, o código do GEDAI é “público”: após a assinatura de um termo de sigilo, partidos, MP e OAB, por exemplo, podem pedir o acesso

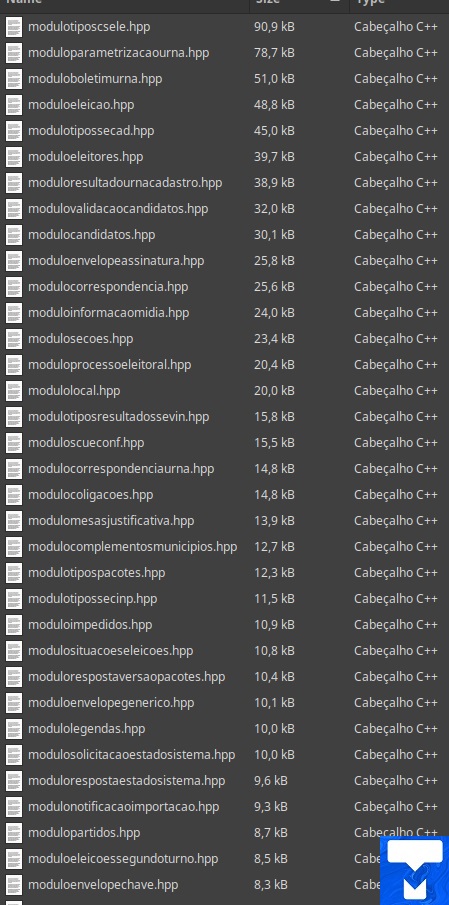

O GEDAI-UE foi o principal módulo que os hackers acessaram. Segundo o TSE, ele é um gerenciador de dados, aplicativos e interface com a urna, que fornece às equipes dos cartórios eleitorais e dos Tribunais Regionais Eleitorais (TREs) o suporte de software necessário à carga das urnas eletrônicas. É o sistema responsável por gerar as flashes de carga, de votação e mídias para a urna, além de receber e enviar as correspondências para os TREs.

Basicamente, esse é o sistema que gera cartões de memória que contêm o Uenux (Urna eletrônica com Linux), os candidatos e os eleitores. “Candidatos e eleitores são importados pelo Gedai-UE de outros aplicativos do TSE. Com esses cartões de memória, os técnicos dos tribunais regionais eleitorais instalam o Uenux na urna com as listas de candidatos e eleitores, procedimento feito a cada nova eleição”, explica o TSE em seu site oficial.

Como ocorreu a invasão

Um dos hackers detalhou ao TecMundo como conseguiu o acesso privilegiado ao sistema do TSE. De acordo com ele, o acesso aconteceu por meio de vulnerabilidades em aplicações desenvolvidas pelo próprio Tribunal. Assim, foi possível um acesso remoto a um dos equipamentos ligados à rede. Acompanhe abaixo a conversa completa e na íntegra.

Com isso, obtive milhares de códigos-fontes, documentos sigilosos e até mesmo credenciais

“Tive acesso à rede interna (intranet) e, por vários meses, fiquei explorando a rede, inclusive entrando em diversas máquinas diferentes do TSE, em busca de compreender o funcionamento dos sistemas de votação”, escreveu a fonte. “Com isso, obtive milhares de códigos-fontes, documentos sigilosos e até mesmo credenciais, sendo login de um ministro substituto do TSE (Sérgio Banhos) e diversos técnicos, alguns sendo ligados à alta cúpula de TI do TSE, ligado ao pai das urnas (Giuseppe Janino)”.

Sérgio Silveira Banhos, citado pela fonte, é o ministro substituto do TSE desde 2017. Já Giuseppe Janino é o secretário de tecnologia do Tribunal Superior Eleitoral, conhecido por ter sido o criador do coletor eletrônico de voto.

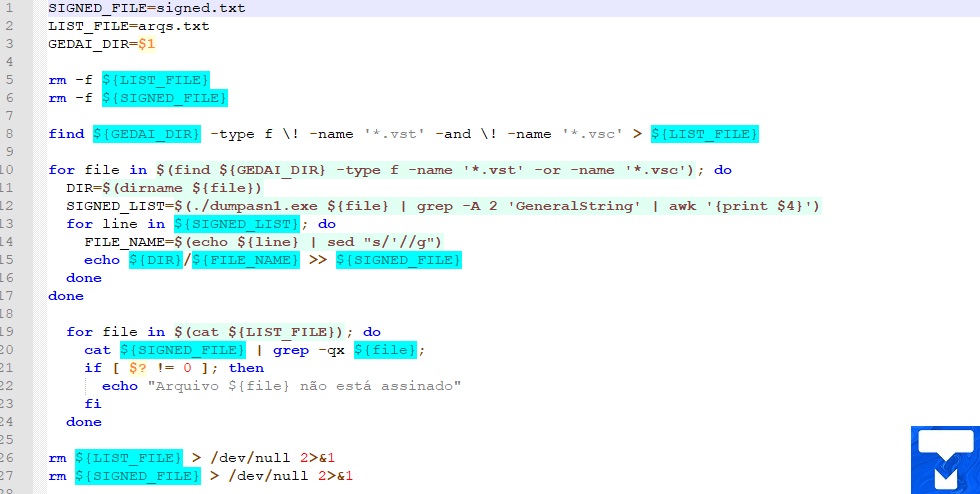

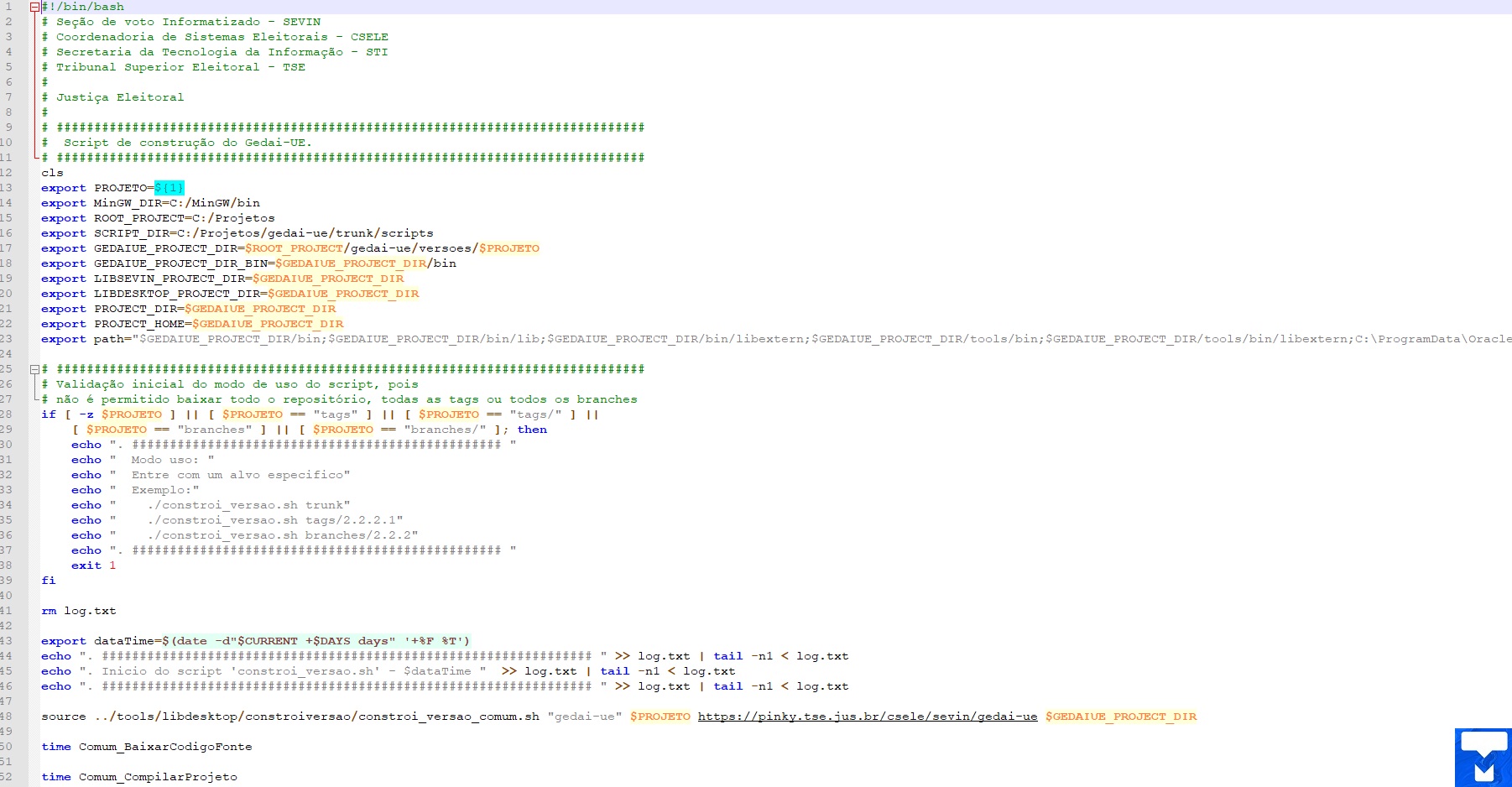

Parte do código

“Passadas algumas semanas em que estive utilizando os equipamentos de rede do TSE, notei via emails dos técnicos da STI que os mesmos notaram tráfego suspeito (porque utilizei programas de scan na rede)”, explica a fonte. “Fizeram uma perícia para detalhar como o invasor conseguiu obter acesso ilegal à rede, mas mesmo com todos estes procedimentos de segurança que dotaram, incluindo a alteração de senhas de todas as contas, acabou não sendo suficiente para interromper meu acesso aos emails e também para a rede interna”.

Somente o código-fonte descompactado (GEDAI-UE), ultrapassa 3GBs

A fonte também indicou que durante a votação de primeiro turno, no dia 07 de outubro, os técnicos do TSE “cortaram acesso VPN e ao Correio, talvez para justificar que as urnas não possuem conexão à internet”.

“Isso é bem assim, pois qualquer cidadão com conexão à internet e conhecimento para tal faria, exemplo: controle remoto de qualquer servidor que dispõe de conexão à internet/intranet, poderia ser utilizado para manipulação, de aplicações responsáveis pelo sistema de votação, como o Intercad (aplicação WEB/JAVA), ligada aos TRE’S”.

A fonte explica ainda que obteve, junto com o código-fonte, as chaves que são utilizadas. “Somente o código-fonte descompactado (GEDAI-UE) ultrapassa 3GBs, sendo que obtive milhares de outros códigos, como Cand-web”.

Sobre software, o atacante comentou ao TecMundo que as aplicações vulneráveis rodavam em versões ultrapassadas do JBoss, “como o Malote Digital, usado por TRE’s”. O hacker ainda adicionou que “alguns técnicos do TSE, pensando nisso, atualizaram a versão de uma aplicação em Jboss, no caso o ELO, há algumas semanas”.

“Essas aplicações deveriam ser utilizadas somente em ambientes de desenvolvimento, sendo que em ambientes de produção, é possível subir um arquivo malicioso/shell, em linguagem JSP. Inclusive, pude notar há algumas semanas atrás uma aplicação em Jboss vulnerável a upload por meio de url_deployment_java.net, rodando em ambiente de produção, pelo próprio TSE”, explica.

Após essa troca de mensagens, os hackers envolvidos na invasão não responderam mais aos pedidos de comentários.

O que pesquisadores independentes dizem sobre o caso

O TecMundo conversou com o professor Diego Aranha sobre o caso, principalmente porque Aranha é um dos cidadãos que participaram dos testes para pesquisadores independentes com a urna eletrônica.

“Vale lembrar que o software de votação sabidamente já apresentou diversas vulnerabilidades graves e erros de projeto nos últimos anos, apesar de clássicas e bem conhecidas na área de segurança. De qualquer forma, explorar as consequências do evento representa um exercício interessante. Não se sabe em que ponto a invasão teve início ou que tipo de informação foi acessada pelo invasor, logo um possível impacto nos resultados das últimas eleições é incerto. Na ausência da possibilidade de recontagem de votos por um registro físico verificável pelo eleitor, a melhor medida para tentar se estimar algum impacto nos resultados são as pesquisas de boca de urna, que ao menos na corrida presidencial foram felizmente fiéis ao resultado publicado”, comentou Aranha.

É também um momento importante para se repensar sua relação com a comunidade técnica de pesquisa em segurança

“A comunidade técnica brasileira já vinha protestando contra diversas práticas do Tribunal na direção de dificultar o acesso de especialistas independentes aos detalhes de projeto e implementação de sistemas eleitorais, como a limitação de tempo/escopo e remoção de trechos sensíveis de código no software inspecionado durante os Testes Públicos de Segurança, ou o Termo de Sigilo obrigatório imposto a fiscais do código-fonte na janela de meses disponível para inspeção à sociedade civil. Esse tipo de restrição só aliena os pesquisadores legitimamente interessados em contribuir com o aprimoramento da segurança do sistema de votação, enquanto não há qualquer efeito prático contra um invasor que já pode ter acesso às mesmas informações privilegiadas por outros caminhos. No final, as práticas do TSE terminam sendo hostis a pesquisadores legítimos e honestos, enquanto inócuas contra fraudadores em potencial”, finaliza.

De acordo com o professor Aranha, no momento, o melhor movimento para o TSE seria publicar integralmente as bases de código que compõem os sistemas eleitorais críticos, “conforme promessa feita antes das eleições de 2018”. “Não é mais razoável assumir que fraudadores não possuem acesso a essa informação, assim confiando que os olhos bem-intencionados da comunidade técnica poderão competir em pé de igualdade com ações maliciosas. Aliás, foi exatamente um evento como esse que permitiu a especialistas independentes encontrar vulnerabilidades no sistema de votação da Argentina, cujo vazamento tornou o código-fonte disponível a qualquer interessado (https://github.com/prometheus-ar/vot.ar). É também um momento importante para se repensar sua relação com a comunidade técnica de pesquisa em segurança e a natureza exclusivamente eletrônica do sistema de votação utilizado no país, visto que uma invasão dessa natureza pode ter impacto imprevisível no resultado eleitorais. Por essa razão, um registro físico do voto termina sendo indispensável, já que qualquer incerteza pode ser resolvida pela conferência e auditoria por não-especialistas de um registro verificado por parcela significativa do eleitorado”.

Fonte: Tecmundo

Comentários

Sem Comentários